漏洞

莫道不销魂,帘卷西风,人比黄花瘦。 (宋·李清照·醉花阴)

共3篇

1年前

免责声明本文仅用于技术讨论与学习,利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者及本公众号不为此承担任何责任。简介OpenSSH 是 SSH 协议的免费开源实现。SSH协议族可以用来进行远程控制, 或在计算机之间传送文件。而实现此功能的传统方式,如telnet、 rcp ftp、 rlogin、rsh都是极为不安全的,并且会使用明文传送密码。OpenSSH提供了服务端后台程序和客户端工具,用来加密远程控制和文件传输过程中的数据,并由此来代替原来的类似服务。漏洞概述漏洞编号:CVE-2023-51385在 OpenSSH 9.6 之前的版本中,如果用户名或

2年前

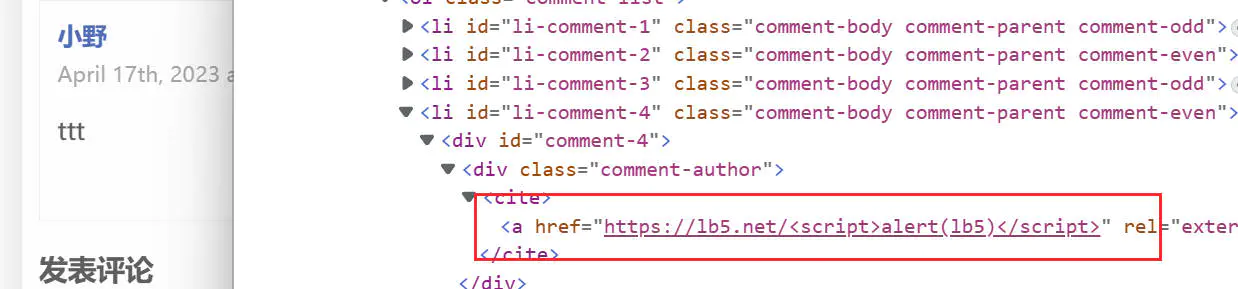

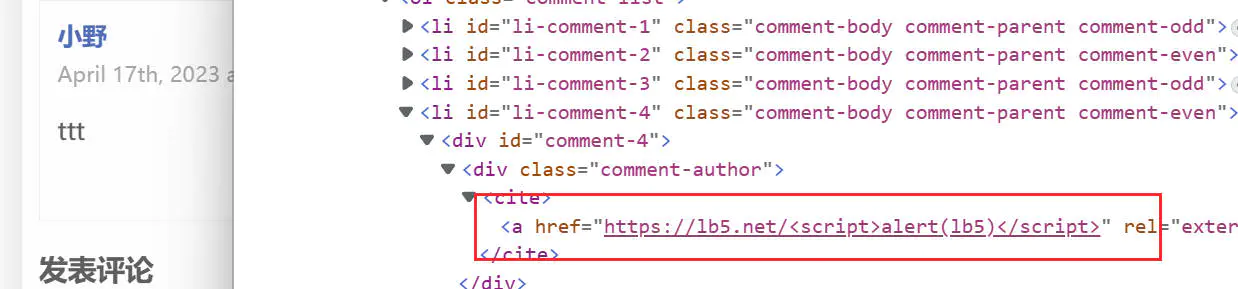

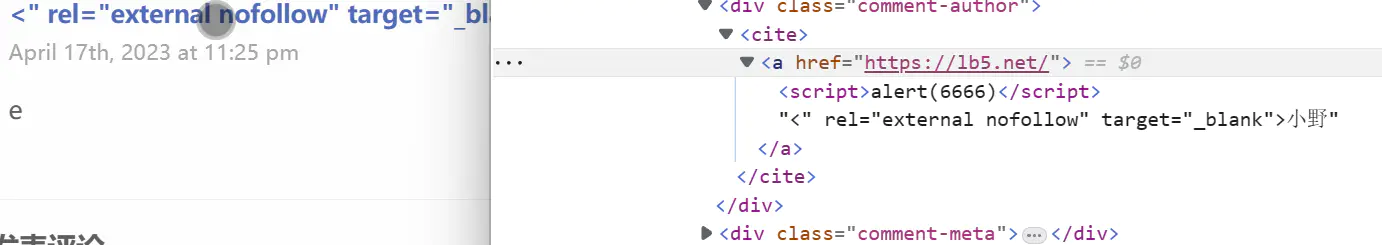

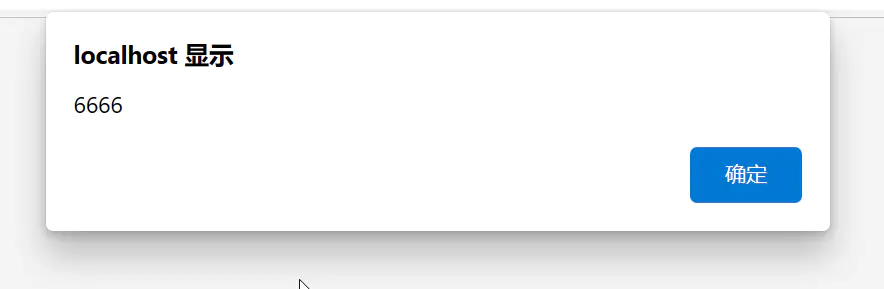

简介半个月前才被人爆出 评论框存在XSS漏洞,虽然官网推出了修复计划,但是还是在字段出现了新的xss漏洞。甚至可以获取cookie━[cid="5"]━复现详解[tip type="red"]漏洞影响版本:Typecho <= 1.2.0[/tip][tip type="blue"]现有公开的 POC 两个功能:[/tip]获取 cookie404.PHP 写入一句话获取get-shell[tip type="green"]本文复现XSS手法[/tip]使用xss看看有没有过滤https://lb5.net/<script>alert(lb5)</script>F

2年前

Typecho1.2评论网址处存在XSS漏洞,如果被插入脚本,及时恢复到最近一次备份或检查其他文件是否存在shell。插入的js脚本,一个是发送cookie,另一个是往默认模板的404页面插入一句话木马。目前typecho没发布修复教程,但是github仓库已更新修复代码,预发布了1.2.1-rc版本。防护关闭评论目前没有看到官方没有发布修复教程,我还是建议暂时关闭评论功能,如果不想关闭教程可以看看方法二。修改文件根据Typecho仓库的提交历史,可以查看到 b989459 提交内容。修改 var/Widget/Base/Comments.php 文件第271行echo '<a href

提供云储存服务

提供云储存服务